עולם הסייברסיקיוריטי משתנה במהירות. זה אומר שחברות צריכות לחשוב מחדש על איך הן מגן על הנתונים שלהן. המודל אי-אמון בתחום האבטחה עולה כתשובה חזקה. הוא עוקב אחר כלל ה"אל תאמן, תמיד וודא." להבדיל משיטות ישנות שהיו מתבססות על שמירה על הקצה החיצוני, מודל זה יודע שסיכונים יכולים להגיע מכל מקום. בעולם המקוון שלנו, אימוץ אי-אמון בתחום האבטחה עוזר לשמור על רשתות בטוחות מאיומים סייבר חדשים, מבטיח בטיחות נתונים מכל כיוון.

מסקנות מרכזיות

- המודל אי-אמון בתחום האבטחה מדגיש אימות מעל ההנחה.

- מודלים אבטחתיים מסורתיים אינם מספיקים לאיומי הסייבר של היום.

- הטמעת אי-אמון משפרת הגנת נתונים ואבטחת רשת.

- אסטרטגיות סייברסיקיוריטי חייבות להתפתח עם נוף האיומים.

- אי-אמון מעודד מעקב רציף והגנות פעילות.

הבנת המודל אי-אמון בתחום האבטחה

הדגם לאמינות אפס מבנה האבטחה אומר שלא לסמוך על אף אחד או על כל דבר בתוך רשת לפני בדיקה ראשונית. זה אומר שכל פעם שמישהו רוצה להשתמש ברשת, עליו להיבדק. זה חשוב מאחר ויותר אנשים עובדים מהבית כעת, והם משתמשים גם בטלפונים שלהם לעבודה. הדרכים הישנות לשמירה על רשתות בטוחות לא עובדות כמו שצריך עוד. לכן, יש תוכנית חדשה לשמירה על נתונים בטוחים שתמיד בודקת ומבדיקה מי מנסה להיכנס.

מהו אבטחת אפס אמינות?

אפס אמינות הוא מודל אבטחת רשת שבודק מי אתה ואילו מכשיר אתה משתמש בו לפני שניתן לך להיכנס. זה לא רק שומר על קצה הרשת; זה מביט בקרבה על כל אחד שמנסה להיכנס ומה הם עושים ברשת. להכניס את אפס האמינות במקום מביא לפחות הזדמנויות להאפקטים להיכנס ולגרום לבעיות.

מוצא עקרונות אפס אמינות

אפס אמינות החל כאשר אנשים הבינו שהדרכים הישנות להגנה על רשתות לא מספיקות עוד. חברות גדולות, כמו גוגל, התחילו להשתמש באפס אמינות כדי להילחם בסיכונים שנובעים מאפשרות לאנשים לעבוד מכל מקום. המעבר הזה לבדיקה תמידית ווודאות שהכל בטוח הפך לחלק מרכזי באופן שבו אנו מגן על הנתונים היום.

למה דגמי אבטחה מסורתיים כבר לא מספיקים

עולם הסייבר בתמיד משתנה. דגמי אבטחה מיושנים כבר לא עובדים טוב. הם רגילים לחשוב שהרשתות הפנימיות בטוחות. חשיבה זו עשויה להפוך אותם למטרות קלות לאיומים שונים. פושעי סייבר משתמשים בחולשה זו. זה מביא לפריצות גדולות ואובדן של נתונים. חשוב לדעת איפה השיטות הישנות אינן מספיקות. זה עוזר לנו לראות למה אנחנו צריכים אבטחה חזקה יותר.

פגיעות נפוצות בגישות מסורתיות

לשיטות האבטחה הישנות יש מספר נקודות חלשות. הנה כמה בעיות נפוצות:

- הגדרות שגויות: הגדרת כלים אבטחה בדרך שגויה עשויה לפתוח הזדמנויות לתקיפה.

- ניהול זהות לא מספיק: תהליכי התחברות חלשים עשויים להקל על אורחים לא רצויים.

- הסתמכות על חומות אש: הסתמכות רבה על חומות אש עשויה להטעות אותנו לחשוב שאנחנו בטוחים.

הבעיות הללו עם האבטחה הישנה עשויות להוביל לפריצות גדולות

סיכוני אבטחת מידע. זה מראה למה עלינו לאמץ דרך חדשה של חשיבה על אבטחה. הדרך החדשה צריכה לתקן את השגיאות הללו.

התפתחות האיומים הסייבריים

האיומים הסייבריים מתקדמים יותר. זה מבהיר את החולשות של מערכות האבטחה הישנות. כעת, האיומים הסייבריים כוללים:

- איומים עמיקים ומתמידים (APTs): התקפות מוסתרות שהגנות רגילות לא יכולות לעצור.

- הנדסת חברתית מורכבת: טריקים שמביאים אנשים לעקוף שלבי אבטחה.

התקפות מורכבות יותר מעידות על צורך לעבור מטקטיקות ישנות. גישה חדשה יכולה לשמור טוב יותר על חדירה לרשת ועל איומים דומים.

| סוג התקפה | תיאור | השפעה על האבטחה |

|---|---|---|

| הגדרות שגויות | הגדרה שגויה של כלים ומדיניות אבטחה. | מאפשר לתוקפים לנצל פערים באבטחה. |

| ניהול זהות לא מספיק | אמצעי אימות ואישור חזקים. | גורמת לגידול בסיכון לגישה לא מורשית. |

| הסתמכות על חומות אש | הסתמכות יתר על המיד על הגנות בפריפריה. | יוצרת תחושת אבטחה מזויפת, שמתעלמת מהתקפות פנימיות. |

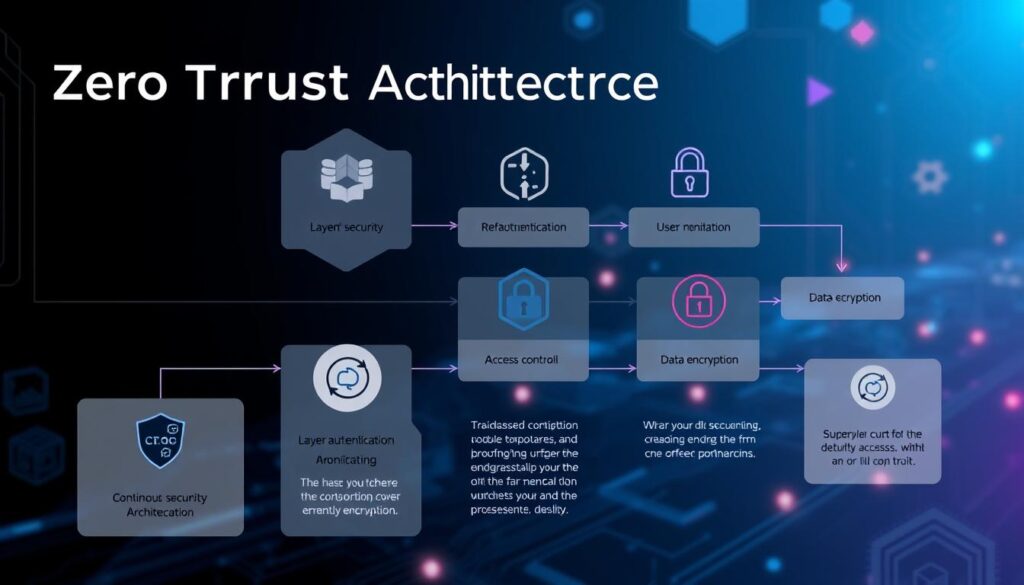

עקרונות מפתח של אבטחת Zero Trust

הדגם אבטחת Zero Trust מתבסס על עקרונות מפתח לשיפור האבטחה הדיגיטלית היום. דרך בקרת גישה חזקה, אימות אבטחה מקיף, ופיצול רשתות יעיל, הוא מטרתו לחתוך בפגיעות. הבנת אלה הרכיבים מציגה כיצד הם מחזקים את ההגנה נגד איומים סייבריים.

לא לסמוך, תמיד לאמת

העקרון הזה מדגיש את הצורך בבדיקות קבועות, ללא קשר למיקום המשתמש. כל בקשת גישה חייבת לעבור אימות ואישור. זה משנה את המושגים הישנים של אמון בתוך הרשת. בלוק זה מבטיח שרק משתמשים מאושרים יגיעו למידע רגיש.

גישה לזכויות מינימום

גישה לזכויות מינימום אומרת הגבלת הרשאות המשתמש למה שנדרש למשימותיהם. זה מגביל את מה שהם יכולים להגיע אליו, ומוריד את הנזק מחשבונות שנפגעו. בכך, גם אם חשבון נפרץ, ההשפעה מוגבלת ולא מתפשטת בצורה רחבה.

פיצול רשתות

פיצול רשת מחלק רשת לחלקים קטנים ונפרדים. האסטרטגיה הזו מונעת פריצות ומונעת מהאקרים לנוע בקלות בתוך המערכת. על ידי שליטה בגישה בין החלקים הללו, חברות יכולות לשקול ולהגן יותר נגד איומים, משפרות את האבטחה שלהן.

| עקרון | תיאור | יתרונות |

|---|---|---|

| לא לסמוך, תמיד לאמת | אימות כל בקשת גישה, ממזער את סיכון הגישה לא מורשית. | עמידה בפוזיציה מאבטחת יותר דרך אימות קפדני. |

| גישה בהקצאת הרשאות המינימליות | הגבלת הרשאות גישה של המשתמשים לתפקידים עיקריים בלבד. | הפחתת נזק פוטנציאלי וחשיפה במקרה של פגיעה בחשבון. |

| פיצול הרשתות | חלוקת הרשתות לקטעים מבודדים לצורך אבטחה וניטור. | שיפור האפשרות להכיל איומים ולסדר תגובה לאירועים. |

יישום ארכיטקטורת אמון אפס

יישום ארכיטקטורת אמון אפס דורש תכנון טוב ופעולה זהירה. ארגונים צריכים לעקוב אחר גישה מובנית לשינוי זה. חשוב לשפר את האבטחה מבלי לגרום לבעיות בפעולות הנוכחיות.

שלבים למעבר לאמון אפס

המעבר לאמון אפס כולל כמה שלבים מרכזיים:

- להעריך את המסגרות האבטחה הנוכחיות ולזהות נקודות חולשה.

- להגדיר מפתח ראשי שמתאר את לוח הזמנים למעבר.

- לתקשר את חשיבות עקרונות אמון אפס לצדדים עלולים.

- ליישם מערכות ניהול זהות וגישה כדי לשלוט בגישה של המשתמשים.

- לבדוק את המערכות באופן קבוע כדי לוודא תאימות עם מדיניות אמון אפס.

זיהוי נכסים ומשתמשים חיוניים

מציאת נכסים חיוניים היא מרכזית למסגרת Zero Trust חזקה. עליך:

- למפת זרימת המידע ולזהות איפה מאוחסנת מידע רגיש.

- לזהות משתמשים שזקוקים לגישה לנכסים חיוניים.

- להגדיר בקרות גישה מבוססות תפקיד כדי להפחית סיכונים.

שילוב טכנולוגיות מתקדמות

הפעלת Zero Trust תלויה בשימוש בטכנולוגיות אבטחה מתקדמות. כלי חשובים הם:

- אימות רב-גורמי (MFA) לבדיקות משתמש משופרות יותר.

- פתרונות אבטחת נקודת קצה להגנת התקנים ברשת הארגונית.

- מערכות מעקב רציניות לצפייה בהתנהגות המשתמש ובהרגלי גישה.

| טכנולוגיה | תפקיד ביישום אמון אפסי |

|---|---|

| ניהול זהות וגישה (IAM) | שולט בגישה של המשתמש ומאמת זהות |

| אימות רב-גורמי (MFA) | מספק שכבת אבטחה נוספת לכניסת המשתמש |

| אבטחת נקודת קצה | מבטיחה מכשירים המחוברים לרשת |

| מעקב רציף | מעקב אחר פעילות המשתמש כדי לזהות חריגים |

שיטות אבטחת Zero Trust הטובות ביותר

כדי להפיק את המרב מתוך Zero Trust, חברות צריכות לעקוב אחר צעדים מרכזיים. הצעדים הללו חיוניים ליצירת סביבה בטוחה. הם מתמקדים בבדיקת מי המשתמש ובהענקת הגישה הנדרשת לו בלבד.

ניטור וניתוח רציפים

הוספת ניטור רציף משפר את האבטחה ועוזרת לחברות לפעול מהר כאשר הן זוהות פעילויות לא רגילות. סוג זה של תשומת לב מאפשרת בדיקת פעולות המשתמשים כשהן קורות. זה גם עוזר לזהות איומים אפשריים במוקדם.

באמצעות ניתוחים, חברות יכולות להבין את האבטחה שלהן בצורה טובה יותר. ההבנה הזו מהווה חשיבות ראשית בעיצוב האיומים לפני שהם מתרחקים.

ניתוח התנהגות משתמשים

ניתוח התנהגות משתמשים (UBA) חשוב ל- Zero Trust. כלי UBA עוזרים לזהות מה נחשב כרגיל עבור משתמשים. זה עושה את התהליך של זיהוי דברים לא רגילים, כמו סיכון אבטחה, קל יותר.

על ידי הכרת מהו נחשב כרגיל, צוותי האבטחה יכולים לקחת צעדים להגנה על המערכת בצורה יותר טובה. זה מחזק את כל המערכת האבטחה.

בדיקות אבטחה רגילות

ביצוע בדיקות שוטפות של הצעדים האבטחתיים שלך עוזר לשמור על כוחם נגד איומים חדשים. הבדיקות הללו צריכות לבדוק מדיניות ולזהות נקודות חולשה. על ידי עשיית זאת, חברות יכולות להשאר מול האיומים ולשמור על חוזק האמון האפסי שלהן.

| שיטת התנהגות משתמש | תיאור | יתרונות |

|---|---|---|

| מעקב רציף | מעקב בזמן אמת של פעילות המשתמש כדי לזהות התנהגות לא סטנדרטית. | תגובה מהירה לאיום, מודעות מצבים משופרת. |

| ניתוח של התנהגות משתמש | ניתוח של דפוסי השימוש של המשתמש כדי להקים בסיסות ולזהות חריגויות. | זיהוי תוקפים מתקדם, ניהול סיכונים פרואקטיבי. |

| בדיקות אבטחה תקופתיות | הערכה תדירה של אמצעי האבטחה והטכנולוגיות. | זיהוי שורשי חולשה, עמידה משופרת בתקנות. |

אבטחת Zero Trust בסביבות ענן

חישוב ענן שינה את אופן העבודה שלנו, הבאת הרבה יתרונות. אך גם הוא הכניס סיכוני אבטחה חדשים שדורשים פתרונות חדשים. Zero Trust עוזר להתמודד עם בעיות אלו על ידי נציגות לרעיונותיו העיקריים.

אתגרים ייחודיים לאבטחת ענן

העברת המערכת לענן מביאה איתה סדרת בעיות אבטחה משל עצמה, כמו:

- פריצות לנתונים מהגדרות שגויות וממשקים סותרים.

- בדיקות זהות חלשות שמאפשרות כניסה של מבקרים לא רצויים.

- טיפולים מסובכים עם ספקים שעשויים להביא עוד איומים.

כדי להתמודד עם בעיות אלו, מדינות אבטחה חזקות הן חיוניות.

יתרונות של Zero Trust בחישוב ענן

אימוץ של Zero Trust בענן יש לו הרבה יתרונות:

- תובנה טובה יותר במי עושה מה ומתי.

- שליטה צמודה יותר על גישה, עם רק משתמשים מאומתים נכנסים.

- הגברת האבטחה בכלל, מורידה באופן משמעותי את הסיכויים לפריצת נתונים.

הגישה הזו מפחיתה סיכונים תוך שהיא מאפשרת לנו ליהנות מכל מה שמציע חישוב ענן.

מקרי מחקר: מימושי Zero Trust המוצלחים

להביט על איך חברות משתמשות ב- Zero Trust מציג את יתרונות הדגם האבטחה הזה. חברות מובילות נעות לעבר Zero Trust, מוכיחות שזה פרקטי ויעיל.

מובילי תעשייה שמאמצים את Zero Trust

שמות גדולים כמו Microsoft ו-IBM קיבלו את Zero Trust, משפרים את האבטחה שלהם בצורה משמעותית. מקרי המחקר של Zero Trust מראים כי הדגם עובד היטב להגנה על עצמם מפריצות נתונים ואיומים סייבריים. הם משתמשים בדברים כמו אימות מרובה גורמים, שליטה בגישה צמודה, ומעקב קבוע כדי לשמור על הדברים בטוחים.

השפעה על עמדת האבטחה וההתאמה לתקנות

המעבר ל- Zero Trust עשה את החברות יותר מאובטחות ויעילות יותר בעקביות עם כללים כמו GDPR ו- HIPAA. אלה שמשתמשים ב- Zero Trust בדרך כלל מוצאים זאת קלה יותר לעמוד בכללי האבטחה מאחר שזה כל כך עניין של שליטה בנתונים ובבדיקה מי משתמש בהם.

השימוש ב- Zero Trust כפי שמוצג במקרים אלה מצביע על תיק חזק לאחרים לעקוב אחריו. החלפת המערכת ל- Zero Trust עשויה להוביל לסיכונים נמוכים והתאמה טובה יותר לחוק.

מסקנה

היום, אנו זקוקים לשינוי גדול באופן שבו אנו טופלים בסייברסיקיוריטי. הדגם אבטחת אפס אמון הוא דרך חזקה להתמודד עם איומי סייבר מודרניים. שיטות האבטחה המסורתיות לא תמיד עוצרות את האיומים הללו. לכן, הסיסמה של אבטחת אפס אמון – לעולם אל תאמן, תמיד אמת – היא מרכזית להגנה על נתונים חשובים.

עתיד שמירה על העולם הדיגיטלי שלנו בטוח תלוי בהיותנו פרואקטיביים ונמדדים. על ידי שימת האבטחה כעיקרון בכל רמה, ארכיטקטורת אבטחת אפס אמון מבטיחה דברים בטוחים יותר. זה גם עוזר לארגונים לעקוב אחרי כללים חדשים בנושא הגנת הנתונים. זה חיוני מאחר שהם נשקפים באופן יותר קרוב לגבי איך הם שומרים על נתוניהם ועל אסטרטגיות הסייבר.

לסיכום, שימוש בעקרונות אבטחת אפס אמון הוא חשוב מאוד לחברות שמחשבות מחדש את תוכניות הבטיחות הסייבר שלהן. הגישה הזו לא רק מסיתה ניסיונות פריצה אלא גם מכינה אותנו טוב יותר לקראת איומים חדשים. המעבר לגישת אבטחת אפס אמון הוא צעד חיוני לעולם דיגיטלי יותר בטוח.